今回はsatoru_netさんのブログ『Satoru.net』からご寄稿いただきました。

※すべての画像が表示されない場合は、 http://getnews.jp/archives/324853をごらんください。

■記者が遠隔操作真犯人アカウントに不正ログインしていた履歴が公開される

「記者がメールサイト入る 遠隔操作の取材で共同通信」このニュースの件の続報。

「記者がメールサイト入る 遠隔操作の取材で共同通信」 2013年04月12日 『msn産経ニュース』

http://sankei.jp.msn.com/affairs/news/130412/crm13041200200000-n1.htm

記者が不正アクセスをしてた同じ時期にログインしてた人が2ちゃんねるに降臨。

「共同通信記者、他人のメールアカウントにログイン 遠隔操作事件の取材で|レス抽出(2件>>340,377)」 『2ちゃんねる』http://unkar.org/r/poverty/1365695174/340,377

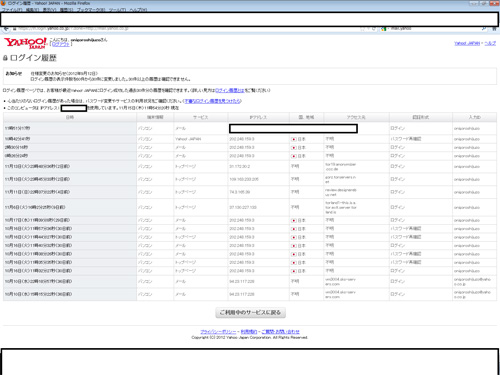

その時に撮ったと思われるログイン履歴の画面が斧ろだにうpされた。

「★Axfc Uploader =2866027.png=」http://www1.axfc.net/uploader/so/2866027

そこで、うpされた画像をもとに、この不正アクセス履歴から分かる事の検証まとめた。

「Yahoo!ログイン履歴(pngデータ)」http://cdn-ak.f.st-hatena.com/images/fotolife/s/satoru_net/20130412/20130412222514_original.png?1365773264

(画像が見られない方は下記URLからご覧ください)

http://getnews.jp/img/archives/2013/04/kisya00.jpg

●公開されたアクセス履歴から分かる事の検証まとめ

※注:検証の一部は2ちゃんねる嫌儲民スレ*1の内容を参考にしている部分があります。

*1:「共同通信記者、他人のメールアカウントにログイン 遠隔操作事件の取材で|レス抽出(1件>>492)」 『2ちゃんねる』

http://unkar.org/r/poverty/1365695174/492

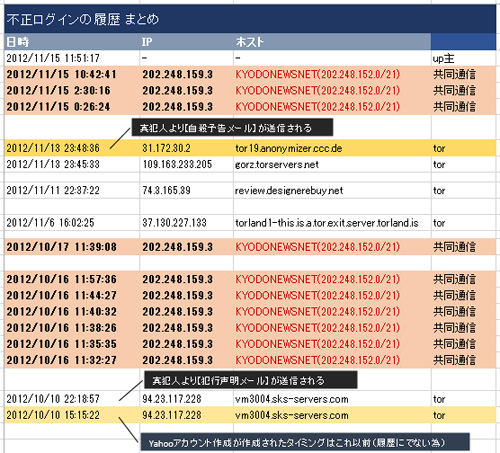

■ 共同通信社(202.248.159.3)からのアクセス

202.248.159.3 *2によるアクセスは、2012/10/16から始まり計10回。

*2:「IPアドレス検索結果: 202.248.159.3」 『ANSI Whois Gateway: ドメイン名 / IPアドレス検索サービス』

http://whois.ansi.co.jp/202.248.159.3

202.248.159.3のIPの割り当てを調べると*2[共同通信社]のネットワークだと確認できる。

■ 記者は真犯人のメール送信後付近でログイン

共同通信IPがログインしているのが、10/16~10/17、2週間の日が開いて、11/15。

真犯人がメールを送ったのは、10/15(犯行声明)*3、11/13(自殺予告メール)*4。

*3:「真犯人による犯行声明メール全文まとめ」 2012年10月16日 『Satoru.net』

http://d.hatena.ne.jp/satoru_net/20121016/1350397183

*4:「【遠隔操作ウイルス】真犯人から今度は自殺予告メール」 2012年11月14日 『Satoru.net』

http://d.hatena.ne.jp/satoru_net/20121114/1352865212

真犯人のメール送信タイミング付近でログインしているのが分かる。

■ パスワードは誰でも推測できるものだった

うp主によると真犯人が使った[onigoroshijuzo@yahoo.co.jp]のパスワードは[vxgus1234]だった。

このパスワードは真犯人が2012/10/10に送った犯行声明メール内で

過去に遠隔操作でエキサイトのアカウントを使って犯行予告をした「秘密の暴露」のひとつとして公開されていたパスワードと同一のものだった。(メアドはmorokkosarin@excite.co.jp)

また、このパスワードはメディアでも広く報道*5されていた為、同じパスワードがヤフーのアカウントでも使われている事を類推する事は不可能ではない状況だったと言える。

*5:「PC遠隔操作ウイルス事件 メールアドレスに見る犯人像(産経新聞)」 2012年10月29日 『iZa!』

http://www.iza.ne.jp/news/newsarticle/event/crime/602253/

■ 犯行声明メール、自殺予告メールのタイミング&IPが一致

そもそもこのうp主の画像&履歴本物なのかどうかという信憑性の検証。

1.◆真犯人のメールとの一致

● 2012/10/10 犯行声明

・ 履歴:2012/10/10 22:18:57 (今回の画像内の履歴)

・ 受信:2012/10/10 22:20:13 (メールを受信したとされる時間帯)*3

● 2012/11/13 自殺予告

・ 履歴:2013/11/13 23:48:36 (今回の画像内の履歴)

・ 受信:2013/11/13 23:54:41 (実際にメールを受信した時間帯)*4

履歴のアクセス時間とメールを受信した時間帯がほぼ一致。

(微妙な時間差は、アカウントログイン後にメール作成後、送信している為だと思われる。)

2.メール配信もとのIPと一致

また自殺予告メール*4受信時のIP[31.172.30.2]とログインIPも一致。

Received: from [31.172.30.2] by web4111.mail.ogk.yahoo.co.jp via HTTP; Tue, 13 Nov 201223:54:42 JST

犯行声明メールのIPは公開されていない情報の為、不明。(当時受信した落合弁護士は検証可能)

3.最初の犯行声明の出所はドイツ

[vm3004.sks-servers.com]というサーバはIP Locater*6によるとドイツのホスト。

*6:「IP Location Finder 」 『IP Locater』

http://www.iplocationfinder.com/vm3004.sks-servers.com

合同捜査本部が当時ドイツに捜査に行っていた*7報道にも一致する。

*7:「【遠隔操作】 真犯人?の「私の負け。自殺する」メールはドイツ経由→警察、ドイツなどに捜査員の派遣検討」 『2ちゃんねる』

http://unkar.org/r/newsplus/1352956602/

上記のような理由、共同通信社のIPの一致などから(共同通信社のIPは調べようと思えば調査できないこともないが一般公開されていない情報)履歴が100%本物であると断定はできないが、事実である可能性が高いといえる。

■ Yahoo!アカウントが作成されたタイミングは2012/10/10 15:15:22以前

履歴は30件なので最初の記録=アカウントが作成されたタイミング?

2012/10/10 15:15:22 94.23.117.228 vm3004.sks-servers.com tor

2ちゃんねる住人の報告*8によると、アカウント作成時の履歴はでなかった模様。

*8:「共同通信記者、他人のメールアカウントにログイン 遠隔操作事件の取材で|レス抽出(2件>>460,465)」 『2ちゃんねる』

http://unkar.org/r/poverty/1365695174/460,465

真犯人のアカウント作成はもっと前?

■ 6日と11日のtorは真犯人以外のアクセスかも?

2012/11/11 22:37:22 74.3.165.39 review.designerebuy.net tor2012/11/6 16:02:25 37.130.227.133 torland1-this.is.a.tor.exit.server.torland.is tor

真犯人からのアクションが特にないのにログインされた記録のある箇所。

真犯人がtorを使ってメールチェックしていたか、もしくは、up主でもなく記者でもない第三者がまた別にいたのかもしれない。

■ 1/1の「新クイズ」の成りすましができた人物に「第三者」も含まれることに

2013/1/1に江の島の問題を送ってきた真犯人(?)を名乗るメール『謹賀新年』*9では成りすましでない証拠として「宛先をしっている事」をメール内で真犯人が主張していた。

*9:「遠隔操作ウイルス『新春パズル ~延長戦~』の全文&解法」 2013年01月05日 『Satoru.net』

http://d.hatena.ne.jp/satoru_net/20130105/1357321422

※前のメール送信後すぐアカウント消しちゃったのでアドレスが微妙に変わってます。宛先が完全一致してることで成りすましじゃないと分かってもらえると思いますが。

しかしパスワードが類推しやすいものであった事、第三者も実際にログインしていた事から、パスワードに気づいた人なら誰でもonigoroshijuzo2に成りすませた可能性まででてきた。

(これまでは、リストを知ってる人はメールを受け取っていた25人のみと思われていた検証記事*10)

*10:「新クイズの送信元onigoroshi2@yahoo.co.jpの成りすまし検証」 2013年01月05日 『Satoru.net』

http://d.hatena.ne.jp/satoru_net/20130105/1357327507

ただし、その後、江の島で回収されたSDカードの中身に遠隔操作の真犯人しか知りえない情報があった場合は、成りすましの可能性は限りなく低くなるので、裁判で公表されるであろうSDカードの中身に注目したいところ。

●履歴がうpされるまでの経緯まとめ

下記は、2ちゃんねる上でログイン履歴が公開されるまでの経緯まとめ。

●2ちゃんねるに不正ログインした記者と同時期にログインしていた人が降臨

「共同通信記者、他人のメールアカウントにログイン 遠隔操作事件の取材で|レス抽出(2件>>340,377)」 『2ちゃんねる』

http://unkar.org/r/poverty/1365695174/340,377

340 : ◆3OViQIg1Xc : 2013/04/12(金) 10:06:46.79 ID:kPmagYq70お、ついに記事でたか

俺も2件目のメールの後に気づいてログインできたけど、かなり共同がログインした形跡あったからなあ

ちなみにアカウントは例の鬼殺十蔵@ヤフー。

パスワードはvxgus1234

1件目の真犯人からのメールの時に、別のアカウントのパスワードとして書かれてたっけ。

パスワード自体は2件目の前には公開されてたから、実は2件目のメール以降は真犯人じゃない可能性もあるんだよね。

ちなみに、俺が気づいた直後に警察に報告したけど、その時点まで誰も気づいてなかったらしい。

後、今年入ってからだったか、共同に一度この事聞いたから、そこから内部調査入ったのかもね。

ちなみに、知ってる限りでは犯人(Tor)と共同等の報道機関以外はログインした形跡なかった。

377 : ◆3OViQIg1Xc : 2013/04/12(金) 13:38:22.28 ID:DWfPNf9m0+に書こうと思ったけど書けなかった。

パスワードはもう使えない。真犯人かは今となっては不明だが、今年1/1に垢削除済み。

その辺の検証は矢野さとるのブログ見ればわかる

俺がログインした時点では共同とTor以外ではログインした形跡はなかった。

ちなみに、このパスワードはExciteメールのパスとして公開されてた。

そっちは国内生IPアドレスがごろごろしてたよ。共同も混ざってた。

とりあえずアクセスできた時の証拠は置いておく。

斧 so 2866027

パスはさっき晒した奴

当然ながら不正アクセス禁止法に引っかかってるのはわかってたから、ログインしたのはこの一回だけ。

ちなみに、俺が連絡した時点で警察はこの事実は知らなかったと言ってたし、まず警察からのリークではない。

誰でも探せばアクセスできる状態だった。

警察に知らせたのは2012年中だったから、片山容疑者の逮捕時点ではそれを把握していたはず。

●斧のURLに履歴の画面キャプチャーがアップロードされる

「★Axfc Uploader =2866027.png=」

http://www1.axfc.net/uploader/so/2866027

●アップロードされた画像

(画像が見られない方は下記URLからご覧ください)

http://getnews.jp/img/archives/2013/04/kisya01.jpg

●[202.248.159.3]=共同通信社

202.248.159.3のIPを調べてみると[共同通信社]からのアクセスで確定

「IPアドレス検索結果: 202.248.159.3」 『ANSI Whois Gateway: ドメイン名 / IPアドレス検索サービス』

http://whois.ansi.co.jp/202.248.159.3

Network Information: [ネットワーク情報]a. [IPネットワークアドレス] 202.248.152.0/21

b. [ネットワーク名] KYODONEWSNET

f. [組織名] 社団法人共同通信社

g. [Organization] Kyodo News

m. [管理者連絡窓口] FM575JP

n. [技術連絡担当者] FM575JP

p. [ネームサーバ] ns.center.web.ad.jp

p. [ネームサーバ] ns01hca.kyodonews.jp

p. [ネームサーバ] ns02hca.kyodonews.jp

[割当年月日]

[返却年月日]

[最終更新] 2010/09/02 14:08:03(JST)

●一覧

日時 IP ホスト2012/11/15 11:51:17 - - up主

2012/11/15 10:42:41 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/11/15 2:30:16 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/11/15 0:26:24 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/11/13 23:48:36 31.172.30.2 tor19.anonymizer.ccc.de tor

2012/11/13 23:45:33 109.163.233.205 gorz.torservers.net tor

2012/11/11 22:37:22 74.3.165.39 review.designerebuy.net tor

2012/11/6 16:02:25 37.130.227.133 torland1-this.is.a.tor.exit.server.torland.is tor

2012/10/17 11:39:08 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/10/16 11:57:36 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/10/16 11:44:27 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/10/16 11:40:32 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/10/16 11:38:26 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/10/16 11:35:35 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/10/16 11:32:27 202.248.159.3 KYODONEWSNET(202.248.152.0/21) 共同通信

2012/10/10 22:18:57 94.23.117.228 vm3004.sks-servers.com tor

2012/10/10 15:15:22 94.23.117.228 vm3004.sks-servers.com tor

執筆: この記事はsatoru_netさんのブログ『Satoru.net』からご寄稿いただきました。

寄稿いただいた記事は2013年04月18日時点のものです。

■関連記事

『Twitter』上で在日コリアンに浴びせられるおぞましい暴言の数々 法的取締りも?

他人に嫌われるTwitterアピールベスト10の発表 「彼氏彼女いない」「寝てない」

人間関係が壊れるのには法則あり?「ゴットマン率」を知って人間関係の破綻を防ごう

安倍首相のFacebookに韓国人・中国人が反日コメント するも、 何故かフランス人が論破した件

今日から新発売『やきそば牛丼』を食べた 満腹感がマジでヤバイ!

コメント

コメントを書く